Em análises de ataques direcionados ao longo da última década, percebemos continuamente um tema recorrente: “tudo começou com a vítima abrindo um e-mail de phishing.” Por que e-mails de spear-phishing são tão efetivos? Porque são contextualizados e personalizados para a vítima.

Mídias sociais das vítimas em geral são utilizadas como fonte de informação e nos leva a pergunta: como cibercriminosos encontram essas contas? Grande parte depende do quanto a vida da vítima é pública. Se os dados de alguém são publicados em um site corporativo, talvez com uma biografia detalhada e o link de um perfil para o LinkedIn, fica fácil. Por outro lado, se a única coisa que os criminosos têm é um endereço de e-mail, a tarefa se complica. E, se simplesmente tiraram uma foto da pessoa na entrada do escritório da empresa alvo, as chances de encontrar o perfil nas mídias sociais é ainda menor.

Conduzimos um pequeno experimento para buscar informações baseadas em dados. Isso envolveu estudar diversos colegas, com níveis diferentes de atividade em mídias sociais, e tentar descobrir sobre eles com diversas ferramentas de busca.

Conduzimos um pequeno experimento para buscar informações baseadas em dados. Isso envolveu estudar diversos colegas, com níveis diferentes de atividade em mídias sociais, e tentar descobrir sobre eles com diversas ferramentas de busca.

Conduzimos um pequeno experimento para buscar informações baseadas em dados. Isso envolveu estudar diversos colegas, com níveis diferentes de atividade em mídias sociais, e tentar descobrir sobre eles com diversas ferramentas de busca.

Conduzimos um pequeno experimento para buscar informações baseadas em dados. Isso envolveu estudar diversos colegas, com níveis diferentes de atividade em mídias sociais, e tentar descobrir sobre eles com diversas ferramentas de busca.Busca por foto

Precisar encontrar alguém baseado em uma foto não é o cenário mais comum. Assumimos que começa com o cibercriminoso posicionado na entrada do prédio da empresa e fotografa furtivamente todo mundo com um crachá específico, depois disso é dada a largada por um vítima adequada de spear phishing. Mas por onde começar?

Há dois anos (como o tempo voa), escrevemos sobre o serviço FindFace. Dadas certas condições e a disponibilidade de diversas fotos de alta qualidade de uma marca, o serviço pode rapidamente associar a imagem a uma conta de mídia social. Dito isso, desde julho do ano passado, a plataforma se tornou inacessível ao usuário comum. Seus criadores estão ocupados com o desenvolvimento de soluções para governos e empresas, tornando-se um serviço pago. Além disso, os criadores declararam que a versão pública tinha apenas o objetivo de “demonstrar possibilidades.”

Entretanto, o serviço não deve ser completamente ignorado. Às vezes, cibercriminosos estão completamente preparados para investir em ferramentas adicionais em função de um ataque direcionado. Tudo depende do objetivo, embora essa opção esteja fadada a deixar rastros indesejados.

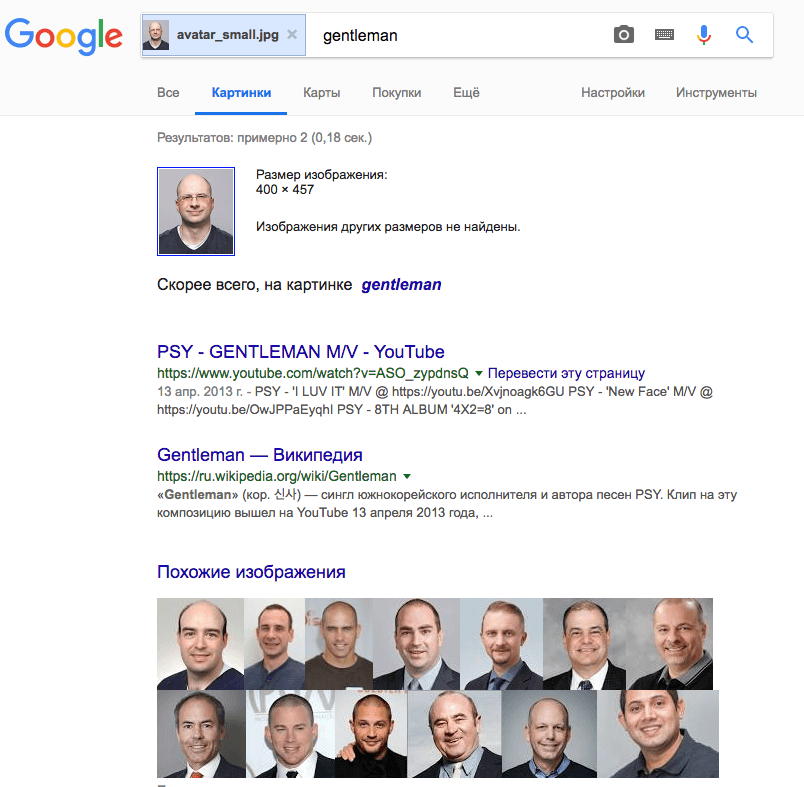

A busca por foto está disponível gratuitamente como funcionalidade do Google, o qual também oferece uma extensão de navegador que busca automaticamente em diversos serviços de pesquisa por fotos. Entretanto, esse método funciona apenas com fotos publicadas online. Então, não é aplicável em nosso cenário – a menos que se trate da foto oficial do site, embora raramente publicados sem informação adicional (primeiro e último nome).

Contudo, testamos a opção de busca. O Google conseguiu apenas identificar nosso voluntário como “senhor”, mesmo que ele usasse a mesma foto como avatar no Facebook e em outras mídias sociais. Portanto, apenas com uma foto da potencial vítima, pensamos que cibercriminosos não serão capazes de encontrar o perfil sem um serviço de reconhecimento pago.

Contudo, testamos a opção de busca. O Google conseguiu apenas identificar nosso voluntário como “senhor”, mesmo que ele usasse a mesma foto como avatar no Facebook e em outras mídias sociais. Portanto, apenas com uma foto da potencial vítima, pensamos que cibercriminosos não serão capazes de encontrar o perfil sem um serviço de reconhecimento pago.

Primeiro e último nome

Ao procurar por alguém online, o primeiro passo é buscar por seu nome e sobrenome. Obviamente, o sucesso da pesquisa é altamente dependente da prevalência do nome. Localizar um João da Silva pode não ser tarefa fácil. Mas alguém com o sobrenome como Oliveira (não raro, tão pouco muito comum), Google tende a encontrar mais facilmente.

Inclusive, você sabia que algumas mídias sociais permitem ver o perfil de uma pessoal sem ter de se registrar?

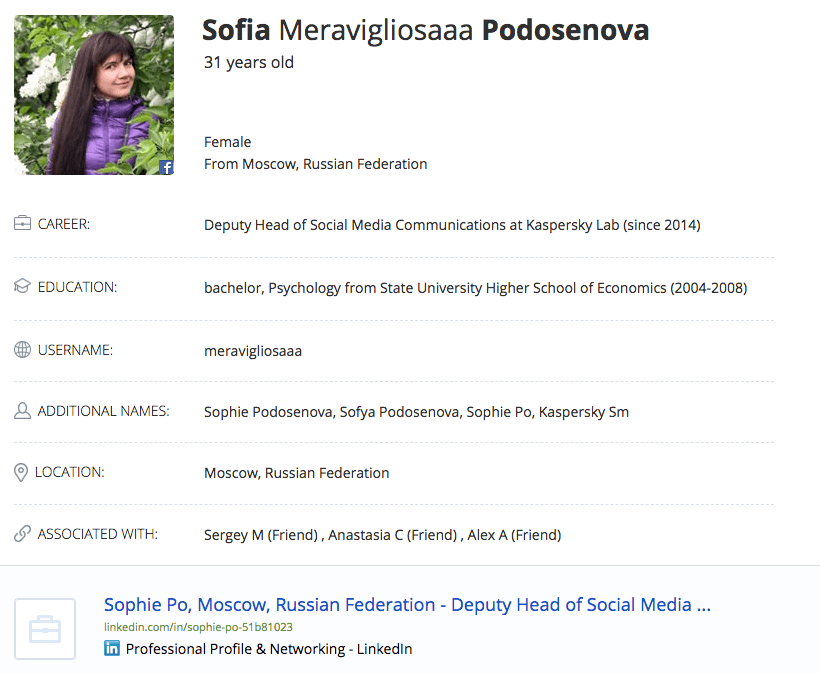

E-mail e número de telefone

E se soubermos o número ou e-mail da pessoa? Munido com essas informações, podemos buscar nas mídias sociais uma por uma. Mas há serviços agregadores que automaticamente colhem os dados requisitados, o mais conhecido é o Pipl, capaz de encontrar links para páginas de usuários em mídias sociais pelo e-mail ou número de cellular, e fornecer uma rápida biografia, incluindo local de nascimento, estudo e trabalho. Os desenvolvedores do Pipl’s dizem possuir informação sobre mais de 3 bilhões de pessoas!

Por meio do serviço obtivemos um link para pelo menos uma conta de usuário de cinco dos dez entrevistados, e em alguns casos até conseguimos um nickname ou título usado online.

Pseudônimo

Algumas pessoas usam o mesmo título para endereços de e-mail pessoais e corporativos; outros usam um título para a vida privada online e outro para o trabalho. Nas mãos de cibercriminosos, qualquer título pode ser usado para extrair mais informação sobre o alvo.

Isso pode ser feito por meio de recursos como Namchk ou Knowem. O primeiro pode localizar contas em mais de 100 serviços; o segundo em mais de 500 recursos. Claro, se o título for relativamente comum, não há garantia que irá se tratar da pessoa especificada. Mesmo assim, esse serviço é muito útil para cibercriminosos.

O que fazer?

Como ficou claro, colher dados sobre vítimas em potencial (onde vivem, do que gostam, etc.) não requer bruxarias técnicas ou acesso a serviços complexos. Além de ler sobre métodos de phishing, recomendamos que você sugira algumas regras simples aos seus colaboradores:

- Não utilize nos registros de mídias sociais seu número, nem endereços de e-mail públicos.

- Não use a mesma foto em contas pessoais e corporativos.

- Use pseudônimos diferentes, com intuito de preservar um perfil, se algum for localizado primeiro.

- Não facilite a vida dos cibercriminosos publicando informações desnecessárias sobre si nas mídias sociais.

E mais importante, terminais de trabalho devem ser protegidos com uma solução de segurança confiável e completa, equipada com tecnologia antiphishing

Quem Somos ?

A Dereco Tecnologia oferece as melhores soluções de cybersegurança para empresas. Representamos a KASPERSKY, um fornecedor de segurança global que opera em mais de 200 países

Solicite uma cotação conosco, ou uma versão de demonstração para testes da solução para empresas.

Solicite uma cotação conosco, ou uma versão de demonstração para testes da solução para empresas.

Comentários

Postar um comentário