Esse artigo pode fazer você economizar quase 1000 reais. A média de pedidos de resgate por ransomware chega a essa quantia, exigido por criminosos em troca da devolução dos arquivos ou do desbloqueio do computador.

É bem fácil ser infectado por um ransomware. Você não precisa passar seus dias em busca de pornografia gratuita ou abrir diversos e-mails de spam. Mesmo sem fazer qualquer coisa errada, ainda está em risco. Continue lendo para entender o porquê e o que fazer para se proteger.

1. O que é ransomware?

É um tipo de programa malicioso que bloqueia computadores, tablets ou smartphones – ou bloqueia seus arquivos demandando um resgate. Há basicamente dois tipos.

É um tipo de programa malicioso que bloqueia computadores, tablets ou smartphones – ou bloqueia seus arquivos demandando um resgate. Há basicamente dois tipos.

O primeiro são os cryptors, que bloqueiam arquivos e exigem resgate para o envio da senha.

O outro tipo é chamado blocker. Eles simplesmente bloqueiam um computador ou dispositivo, deixando-o inoperável. Blockers representam um cenário menos problemático que os cryptors; as vítimas têm mais chance de restaurar o acesso do que arquivos criptografados.

2. Quanto custa normalmente o resgate?

Não existe um valor padrão. Alguns ransomwares pedem menos de 100 reais. Outros demandam dezenas de milhares de dólares. Empresas e grandes corporações que acabam infectadas por spear phishing tendem a receber exigências mais altas.

Não existe um valor padrão. Alguns ransomwares pedem menos de 100 reais. Outros demandam dezenas de milhares de dólares. Empresas e grandes corporações que acabam infectadas por spear phishing tendem a receber exigências mais altas.

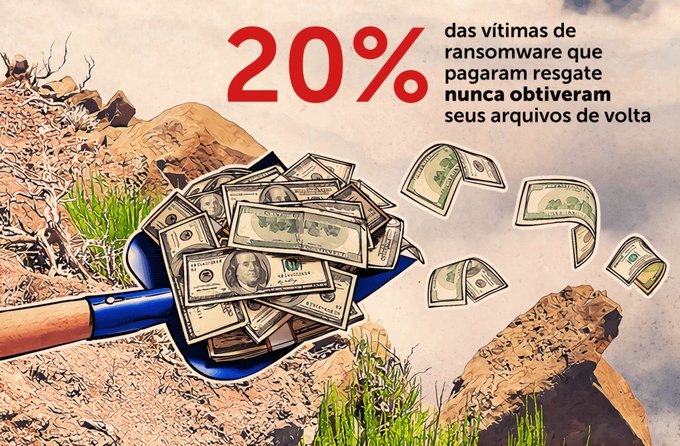

Contudo, você deve ter em mente que pagar o resgate não assegura o retorno de seus arquivos.

3.Posso desbloquear arquivos criptografados sem pagar o resgate?

Às vezes. A maioria dos ransomwares dependem de algoritmos de criptografia, o que significa que sem a senha de desbloqueio, desencriptá-los poderia levar anos.

Às vezes. A maioria dos ransomwares dependem de algoritmos de criptografia, o que significa que sem a senha de desbloqueio, desencriptá-los poderia levar anos.

Em certos casos criminosos por trás de ataques de ransomware cometem erros, permitindo que a polícia apreenda servidores com as senhas de criptografia. Quando isso ocorre, os caras do bem conseguem desenvolver um decryptor.

4.Como o resgate é pago?

Normalmente, o resgate é requisitado em bitcoins. Essa moeda eletrônica não pode ser forjada. O histórico de transações fica disponível para qualquer um, mas o dono da carteira não pode ser facilmente rastreado. Por isso que criminosos as preferem: elas diminuem as chances da polícia encontrá-los.Alguns tipos de ransomware usam carteiras anônimas online ou até mesmo pagamentos mobile. O método mais surpreendente que já vimos eram cartões de 50 dólares do iTunes.

Normalmente, o resgate é requisitado em bitcoins. Essa moeda eletrônica não pode ser forjada. O histórico de transações fica disponível para qualquer um, mas o dono da carteira não pode ser facilmente rastreado. Por isso que criminosos as preferem: elas diminuem as chances da polícia encontrá-los.Alguns tipos de ransomware usam carteiras anônimas online ou até mesmo pagamentos mobile. O método mais surpreendente que já vimos eram cartões de 50 dólares do iTunes.

5.Como ransomwares chegam aos computadores das vítimas?

O vetor mais comum são e-mails. Ransomwares podem se passar por um anexo importante (recibo urgente, artigo interessante, app gratuito). Anexo aberto, PC infectado.

O vetor mais comum são e-mails. Ransomwares podem se passar por um anexo importante (recibo urgente, artigo interessante, app gratuito). Anexo aberto, PC infectado.

Ransomwares podem infiltrar-se enquanto você navega na internet. Para tomar o controle do sistema, os bandidos utilizam falhas no sistema operacional, navegador, ou em aplicativos. Por isso, é crucial manter seus softwares e sistema operacional atualizados (inclusive, você pode delegar essa tarefa ao Kaspersky Internet Security ou ao Kaspersky Total Security, cujas últimas versões automatizam o processo).

Alguns ransomwares podem se auto propagar pela rede. Se esses Trojans infectam uma máquina ou dispositivo em sua rede doméstica ou empresarial, outros terminais podem eventualmente terminar infectados. Mas esse caso é bem raro.

6. Que tipos de arquivo são os mais perigosos?

Os arquivos mais suspeitos são os executáveis (como .exe ou .scr), com os scripts Visual Basic ou JavaScript (.vbs e. js) logo depois. Esses são comumente comprimidos em arquivos ZIP ou RAR para esconder sua natureza maliciosa.

Os arquivos mais suspeitos são os executáveis (como .exe ou .scr), com os scripts Visual Basic ou JavaScript (.vbs e. js) logo depois. Esses são comumente comprimidos em arquivos ZIP ou RAR para esconder sua natureza maliciosa.

Outra categoria de arquivo perigosa é a dos arquivos MS do Office. Eles podem conter macros vulneráveis; se seu Word está programado para executar macros automaticamente, pense duas vezes antes de abri-los.

Fique de olho em arquivos de atalho (com extensão .lnk). O Windows pode exibi-los com qualquer ícone e com um nome de arquivo inocente -receita para problemas.

Algo importante: o Windows pode abrir arquivos com extensões conhecidas sem avisar o usuário, e por definição esconde essas extensões no Windows Explorer. Então, se você der de cara com um arquivo nomeado para parecer algo importante_info.txt, pode ser importante_info.txt.exe -um instalador de malware. Configure o Windows para exibir extensões para maior segurança.

7. Evitarei ameaças se ficar longe de sites estranhos e anexos suspeitos?

Infelizmente, mesmo usuários cuidadosos podem ser infectados com ransomware. Por exemplo, é possível infectar seu PC ao ler notícias em um grande e respeitado site de notícias.

Infelizmente, mesmo usuários cuidadosos podem ser infectados com ransomware. Por exemplo, é possível infectar seu PC ao ler notícias em um grande e respeitado site de notícias.

Claro, o site em si não é o distribuidor de malware – a não ser que tenha sido hackeado, outra história. No lugar disso, redes de propaganda servem de distribuidores para criminosos, e simplesmente possuir uma vulnerabilidade não corrigida já viabiliza o carregamento de malwares. Reiteramos que é fundamental ter softwares e um sistema operacional atualizados.

8. Tenho um Mac, não preciso me preocupar com ransomware, certo?

Macs podem e já foram infectados com ransomware. Por exemplo, o ransomware KaRanger, que se infiltrou no serviço de torrents, chegou a atingir usuários Mac.

Macs podem e já foram infectados com ransomware. Por exemplo, o ransomware KaRanger, que se infiltrou no serviço de torrents, chegou a atingir usuários Mac.

Nossos especialistas acreditam que o número de programas ransomware tendo por alvo sistemas da Apple gradualmente aumentarão. Além disso, tendo por base que Macs são relativamente caros, criminosos podem achar que seus donos são alvos viáveis para resgates maiores.

Alguns tipos de ransomware podem até mesmo fazer o Linux de alvo.

9. Uso meu celular para navegar na Internet. Preciso me preocupar?

Você devia. Por exemplo, cryptors e blockers para dispositivos Android existem, inclusive esse último é mais comum. Ter um antivírus no seu smartphone não é paranoia.

Você devia. Por exemplo, cryptors e blockers para dispositivos Android existem, inclusive esse último é mais comum. Ter um antivírus no seu smartphone não é paranoia.

10. Então até iPhones estão em risco?

Até hoje, não foram detectados programas de ransomware para iPhone e iPad. Essa afirmação só é válida para iPhones que não foram desbloqueados. Malwares podem infiltrar dispositivos que não estão protegidos pelas medidas estipuladas pela Apple no iOS.

Até hoje, não foram detectados programas de ransomware para iPhone e iPad. Essa afirmação só é válida para iPhones que não foram desbloqueados. Malwares podem infiltrar dispositivos que não estão protegidos pelas medidas estipuladas pela Apple no iOS.

Ransomwares para iPhone podem chegar a qualquer momento, e sem precisar que o dispositivo alvo esteja bloqueado. Ainda podemos acabar testemunhando a ascensão de ransomwares dedicados à Internet das coisas. Cibercriminosos podem demandar resgates altíssimos depois de sequestrar uma TV ou geladeira conectadas.

11. Como saberei se meu computador foi infectado com ransomware?

Ransomwares não são sutis. Ele se anunciará assim:

Ou assim:

Ou assim:

Já blockers farão algo assim:

12. Quais tipos de ransomwares são os mais comuns?

Novos tipos de ransomware surgem todos os dias, de modo que fica difícil dizer qual é o mais popular. Podemos enumerar diversos exemplos fora do comum, como o ransomware Petya, que encripta o disco rígido por inteiro. Temos também o CryptXXX, que apesar de já termos o derrubado duas vezes ainda é poderoso. E claro, o TeslaCrypt -o mais difundido nos primeiros quatro meses de 2016. Seus criadores, no entanto, foram inclusive os agentes da liberação de sua senha mestre.

Novos tipos de ransomware surgem todos os dias, de modo que fica difícil dizer qual é o mais popular. Podemos enumerar diversos exemplos fora do comum, como o ransomware Petya, que encripta o disco rígido por inteiro. Temos também o CryptXXX, que apesar de já termos o derrubado duas vezes ainda é poderoso. E claro, o TeslaCrypt -o mais difundido nos primeiros quatro meses de 2016. Seus criadores, no entanto, foram inclusive os agentes da liberação de sua senha mestre.

A Dereco Tecnologia agora é parceira da

Kaspersk Lab.

A Kaspersky Lab é a maior fornecedora

privada de soluções de proteção de computadores do mundo.

A empresa está classificada entre as

quatro maiores fornecedoras de soluções de segurança do mundo para usuários de

computadores

Faça sua cotação com a DERECO.

e-mail: comercial@dereco.com.br

Comentários

Postar um comentário