Neste artigo será apresentada uma visão da apresentação estratégica que realizo em clientes, com o objetivo de contextualizar a importância e cenários de atuação das áreas de Tecnologia da Informação e Segurança da Informação no ambiente corporativo.

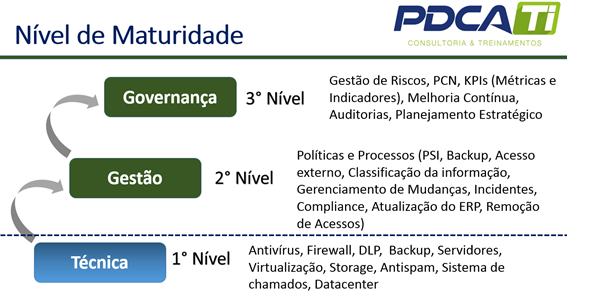

A seguir, os três principais níveis de maturidade de atuação das áreas de TI e Segurança da Informação:

Figura 1: Nível de maturidade

Vamos a explicação dos níveis de maturidade:

O nível zero de maturidade, que não consta nesta imagem, está relacionado à TI 100% reativa, aquela TI utilizada somente como área de suporte dentro das organizações e com desafios enormes de conseguir investimentos para a área.

- Alguns exemplos do dia a dia relacionados ao nível zero de maturidade: Equipamentos obsoletos no ambiente, servidores sem garantia, limitação de recursos tecnológicos para novos sistemas, alta taxa de incidentes no ambiente (indisponibilidade, malware, erros, lentidão, acesso não autorizado, ausência de controle, vazamento de informação, entre outros), turnover alto dos analistas de TI, ausência total da utilização das boas práticas de mercado (ITIL, ISO 27002, COBIT, etc.) no ambiente corporativo e forte restrição de orçamento.

- Este cenário é visto normalmente em empresas de pequeno porte e em algumas empresas de médio porte.

O primeiro nível de maturidade, que considero “Técnica”, retrata a estruturação tecnológica no ambiente, por meio de orçamento para aquisição e manutenção da estrutura técnica da área de Tecnologia da Informação e Segurança da Informação.

- Exemplos: Servidores novos e com garantia do fabricante, storage (armazenamento), virtualização, alta disponibilidade, cabeamento estruturado, switches corporativos, sistema de chamados, backup corporativo (software de backup + fita LTO), antivírus corporativo no ambiente e instalado em todos os computadores e servidores, firewallcorporativo realizando o controle de navegação, acessos, VPN e outros.

- Benefícios: Neste nível de maturidade, a área de TI consegue trabalhar com maior “tranquilidade”, possui recursos necessários para desenvolver as suas atividades com controle e provê um certo nível de confiança para a alta administração, visto que os incidentes que impactam a organização são menores (se comparado com o nível zero de maturidade). A TI suporta o ERP da empresa, banco de dados, atividades do dia a dia e outros.

- Este cenário é visto em empresas de médio porte e algumas de grande porte.

Antes de apresentar o nível dois de maturidade, é importante destacar que muitos gestores e diretores de negócio acreditam que o nível 1 “Técnico” é o melhor cenário da TI, ou seja, não há necessidade de novos investimentos ou melhorias dentro da área, uma vez que a TI suporta e mantém o dia a dia da empresa.

Esta visão executiva está muito ligada com a TI da era do CPD, anos 80 – 90, quando a área de TI ficava na última sala da organização, com as portas fechadas e tinha a “obrigação” de somente disponibilizar os ativos tecnológicos para as áreas de negócio realizarem suas atividades.

No século XXI, surgiram as boas práticas de mercado, entre elas, ITIL, COBIT, ISO 27001, ISO 22301, Guia PMBOK, SCRUM, etc. Estas boas práticas surgiram com o objetivo de criar estruturação e formalização dos processos envolvidos nas áreas de Tecnologia da Informação e Segurança da Informação. As boas práticas trazem conceitos, informações, processos e visões utilizadas por empresas no mundo todo, ou seja, com critérios já validados dentro de milhares de empresas.

Por meio destas boas práticas é possível elevar o nível de maturidade para os próximos dois níveis que serão apresentados agora.

Nível dois de maturidade que chamo de “Gestão”. Neste momento, a empresa já possui o nível um de maturidade aplicado no ambiente e busca o aprimoramento e “profissionalismo” das áreas de TI e Segurança da Informação. Quando escrevo “profissionalismo” é para retratar que a empresa está buscando uma conformidade com o que é utilizado no mercado e formalização das atividades, processos e procedimentos das áreas, bem como, aproximar a TI das áreas de negócio e alta administração.

- Exemplos: Dentro da área de Segurança da Informação, é implementada a Política de Segurança da Informação (PSI), processos, tais como, acesso externo, processo de backup, uso do e-mail, internet, criptografia, formalização das regras, mudanças no ambiente e outros. Já na área de TI, é estruturada a gestão de TI (ITIL), ou seja, estruturação da ferramenta de chamados, criação e formalização dos processos de gestão de incidentes, mudanças, catálogo de serviços e outros. Nas atividades envolvidas em sistemas, são definidos os critérios para realizar as alterações, relatórios, desenvolvimento, validação, homologação, aplicação no ambiente de produção, etc.

Observação: O grande desafio neste nível de maturidade é aplicar as boas práticas, porém, com entendimento de quais processos e formalização serão relevantes para aquela empresa e para o momento da organização. Temos que entender que tudo faz parte de um processo de melhoria contínua (PDCA) e se a empresa quiser, neste primeiro momento, buscar a excelência e a implantação de todos os processos do ITIL, ISO, não costuma ter um resultado satisfatório, uma vez que exigem alguns pré-requisitos para implementar alguns controles, processos e outros.

- Benefícios: Este nível de maturidade gera diversos benefícios para a organização como um todo, entre eles, formalização dos processos de TI, alinhamento e formalidade da conduta dos usuários em relação aos critérios de Segurança da Informação, início do alinhamento estratégico entre TI e Negócio, melhor prestação de contas, orçamentos justificáveis de melhorias no ambiente e maior conscientização da importância da TI e Segurança da Informação para o negócio.

- Motivadores: Muitas empresas que buscam alcançar o nível dois de maturidade são motivadas por relatórios de auditorias externas ou por buscarem dar um passo a mais na formalização dos seus processos.

- Este nível de maturidade é verificado em algumas empresas de médio porte e na maioria das empresas de grande porte.

Nível três de maturidade, apresentado como “Governança”. Este seria, teoricamente, o último nível de maturidade que a empresa pode alcançar quando tratamos das áreas de TI e Segurança da Informação. Neste nível de maturidade, normalmente, a área de Segurança da Informação não está mais sendo conduzida diretamente pela área de TI. Existe uma nova área dentro da organização, chamada de Segurança da Informação, que pode estar ligada a uma diretoria de Riscos Corporativo. Dentro do organograma, a área de TI deixa de estar ligada a uma diretoria de negócio e passa a estar ligada a um diretor de TI.

Muitas empresas com este nível de maturidade passam por auditorias externas para validarem a organização, desde o balanço contábil até as áreas operacionais. O objetivo das auditorias externas é validar justamente o nível de maturidade dos processos, dia a dia, em relação as boas prática de mercado.

- Exemplos: Realização da análise de riscos no ambiente, desenvolvimento do planejamento estratégico e plano diretor de TI (PDTI), definição de métricas e indicadores (KPIs) gerando maior transparência e resultados para direcionar melhorias nas áreas, atendimento de auditorias externas e internas, geração de evidências e monitoramento dos processos, adequação dos controles do COBIT, pleno alinhamento estratégico de TI com Negócio, TI 100% proativa e sendo vista como área estratégica dentro das organizações, participação de reuniões estratégicas, área de Segurança da Informação alinhada com as mudanças no ambiente, novos sistemas, gerando pareceres técnicos dos riscos, ameaças e pontos de melhorias. Também se encontra neste cenário, o desenvolvimento de Plano de Continuidade de Negócios (PCN) alinhado aos processos críticos da empresa, bem como, desenvolvimento de ações para manter a continuidade dos negócios em caso de indisponibilidade nos ativos de TI.

- Benefícios: Neste nível de maturidade são inúmeros os benéficos gerados para a organização e muitos candidatos buscam estas empresas para trabalhar, visto que terão possibilidade de crescimento e aprendizado. Cerca de 99% das ações realizadas dentro das áreas ocorrem por meio de um planejamento definido com orçamento e cronograma planejados. Os gestores de TI e Segurança da Informação são pessoas com conhecimento e nível estratégico dentro da organização que possibilita, de forma assertiva, o crescimento estruturado e com segurança para a empresa. Os riscos envolvidos são mapeados e mitigados para um nível aceitável. Maior resiliência para tratar os incidentes gerados, minimizando ao máximo impactos para a organização.

- Motivadores: Empresas que buscam a excelência operacional, prestação de contas, realização de IPO (abertura de capital na bolsa de valores), elevação do nível de maturidade dos processos e da governança corporativa, entre outros.

- O nível três de maturidade é encontrado em algumas empresas de médio porte e muitas empresas de grande porte e multinacionais.

Para finalizar o artigo, ainda existe um quarto nível de maturidade que chamo de “Inovação”. Neste momento, a empresa tem recursos para testar o novo, testar novas ferramentas de mercado, inovações, otimização dos seus processos e afins. Algumas das atuações das áreas de Tecnologia da Informação e Segurança da Informação estão ligadas aos novos conceitos ditados pelo GARTNER como TI Bimodal, TI Antifrágil, IOBVD, etc.

Se você gostou do artigo, curta, compartilhe e deixe seu comentário.

Obrigado!

Comentários

Postar um comentário